ネットワーク管理の現場では、効率的なトラフィック管理とセキュリティ強化がますます重要視されています。

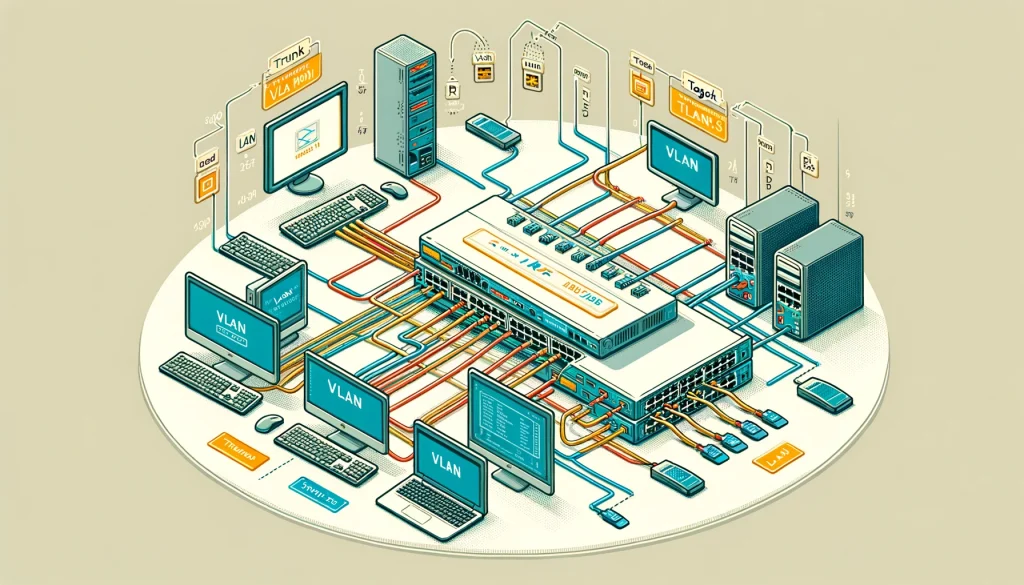

そのため、多くの企業がVLAN(Virtual Local Area Network)技術を活用しています。VLANを導入することで、物理的な制約を超えてネットワークを柔軟に管理し、トラフィックの分離やセキュリティの向上を図ることができます。

本記事では、VLANの基本的な概念から具体的な設定手順まで、初心者でもわかりやすく解説します。ネットワーク管理のプロフェッショナルを目指すなら、ぜひVLANの知識を身につけましょう!

VLAN設定の基本

VLANの基本ポイント

VLANの定義は以下のようになります。

VLANとは、物理的には同じネットワーク内にありながら、論理的に分割されたネットワークセグメントを指します。これにより、異なる部署や部門が同じ物理ネットワークを共有しつつ、独立したネットワークを構築できます。

- セキュリティ向上: VLANは異なるセグメント間のトラフィックを隔離するため、不正アクセスのリスクを低減します。

- トラフィックの効率化: ブロードキャストドメインを小さくすることで、不要なトラフィックを削減し、ネットワークのパフォーマンスを向上させます。

- ネットワークの柔軟性: VLANを使用すると、ネットワークの物理的な配置に依存せずに、簡単にネットワークセグメントを再構成できます。

VLAN(Virtual LAN)の設定コマンドは、スイッチやルーターの種類やメーカーによって異なりますが、ここでは一般的なCisco IOSコマンドを例に紹介します。

VLAN設定手順の概要表

以下にVLAN設定の概要手順をまとめました。

| 手順 | 説明 |

|---|---|

| VLAN ID設定 | VLANを識別するための一意のIDを割り当て |

| ポート割り当て | 各ポートにVLAN IDを割り当て |

| インターフェース設定 | VLANインターフェースのIPアドレス設定 |

VLAN設計のポイント

VLAN設計の概要表

| ポイント | 説明 |

|---|---|

| VLANの分割基準 | 組織の構造、トラフィックパターン、セキュリティ要件に基づく分割 |

| VLAN IDの計画 | 一意性の確保とシンプルな管理 |

| ネットワークセグメンテーション | ACLによるアクセス制御とルーティング |

| スケーラビリティ | 将来の拡張性を考慮した設計とトランキングの活用 |

これらのポイントを踏まえたVLAN設計を行うことで、効率的でセキュアなネットワーク環境を構築できます

VLAN(Virtual LAN)の設計は、ネットワークの効率性、セキュリティ、スケーラビリティを向上させるために重要です。以下に、VLAN設計の際に考慮すべき重要なポイントを示します。

VLANの分割基準

VLANはサブネットとは異なる観点での通信制御に利用します。部署構造もそうですが、製品の通信用途に合わせ設計することも考えられます。

- 組織の構造: 部門やチームごとにVLANを分けることで、セキュリティと管理の効率を向上させます。

- 例: 管理部門用VLAN、営業部門用VLAN、IT部門用VLAN

- トラフィックパターン: トラフィックの流れを考慮し、頻繁に通信が発生するデバイスやアプリケーションを同じVLANに配置します。

- セキュリティ要件: 機密性の高いデータを扱うシステムやデバイスは、他のデバイスから隔離されたVLANに配置します。

VLAN IDの計画

VLANの特徴は以下のようなものです。

- 一意性の確保: VLAN IDは一意である必要があります。IDの重複を避け、各VLANに独自のIDを割り当てます。

- シンプルさ: 管理しやすさを考慮して、VLAN IDはできるだけシンプルにします。例えば、10番台は営業部門、20番台は管理部門といった具合です。

あまり複雑に考えずにシンプルにざっくりと設計することも大事です。

ネットワークセグメンテーション

- アクセス制御: VLAN間のトラフィックを制御するために、ACL(アクセスコントロールリスト)を使用します。これにより、必要なトラフィックのみが許可され、不必要なアクセスは制限されます。

- ルーティング: 異なるVLAN間の通信が必要な場合、ルータやL3スイッチを用いてVLAN間ルーティングを設定します。

スケーラビリティ

- 将来の拡張性: 新しいデバイスやユーザーが追加されることを見越して、VLANの数を計画します。将来の拡張に対応できるよう、余裕を持った設計が必要です。

- トランキング: スイッチ間のリンクにトランキングを設定することで、複数のVLANを効率的に伝送できます。これにより、スイッチ間の帯域幅が確保されます。

VLAN設定手順(例)

ここからは具体的なVLAN設定コマンドを紹介します。Cisco製のネットワーク機器に設定する例となります。

設定すること自体はそんなに難しいものではありません。

VLANの設定手順(Cisco IOSの場合)

- VLANの作成 (VLAN IDと名前や場合によっては説明を作成します)

Switch# configure terminal

Switch(config)# vlan [VLAN_ID]

Switch(config-vlan)# name [VLAN_NAME]

Switch(config-vlan)# exit- インターフェースのVLAN割り当て(インターフェースごとにVLANを割り当てていきます)

以下はポートVLANの場合のコマンドです。

Switch# configure terminal

Switch(config)# interface [INTERFACE_ID]

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan [VLAN_ID]

Switch(config-if)# exit- トランクポートの設定

トランクポートは複数のVLANを通過させるポートです。

以下はタグVLAN(トランクポート)の場合のコマンドです。

Switch# configure terminal

Switch(config)# interface [INTERFACE_ID]

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk allowed vlan [VLAN_LIST]

Switch(config-if)# exit具体的な例

例えば、VLAN 10を作成し、それにインターフェースFastEthernet 0/1を割り当てる場合:

Switch# configure terminal

Switch(config)# vlan 10

Switch(config-vlan)# name Sales

Switch(config-vlan)# exit

Switch(config)# interface fastethernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

Switch(config-if)# exitトランクポートの設定では、インターフェースGigabitEthernet 0/1をトランクポートとして設定し、VLAN 10と20を許可する場合:

Switch# configure terminal

Switch(config)# interface gigabitethernet 0/1

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk allowed vlan 10,20

Switch(config-if)# exitこれらのコマンドを使ってVLANを設定し、ネットワークをセグメント化することができます。

他のベンダー(例えば、JuniperやHP)ではコマンドや設定方法が異なる場合があるため、それぞれのマニュアルを参照してください。

ポートVLANとタグVLANの違い

具体例にて、ポートVLANとタグVLANの2つが登場しました。

ここではポートVLANとタグVLANの違いを簡潔にわかりやすく解説します。

1. ポートVLAN(Access VLAN)

- 定義: ポートVLANは、単一のVLANに所属するポートです。

- 使用シナリオ: エンドデバイス(PCやプリンターなど)が接続されるポートに適用されます。

特徴:

- ポートごとに1つのVLANを割り当てる。

- VLANタグはフレームに追加されない。

- 設定例(Cisco IOS):

Switch(config)# interface fastethernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 102. タグVLAN(Trunk VLAN)

- 定義: タグVLANは、複数のVLANを通過させるためにポートが使用されるモードです。

- 使用シナリオ: スイッチ間やスイッチとルーター間で複数のVLANを通信させる場合に使用されます。

特徴

- フレームにVLANタグを追加することで、複数のVLANを識別。

- 複数のVLANを許可できる。

- 設定例(Cisco IOS):

Switch(config)# interface gigabitethernet 0/1

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk allowed vlan 10,20主な違い

| ポートVLAN(Access VLAN) | タグVLAN(Trunk VLAN) |

|---|---|

| 単一のVLANに所属 | 複数のVLANを通過 |

| エンドデバイスに使用 | スイッチ間・スイッチとルーター間に使用 |

| VLANタグなし | VLANタグ付き |

簡潔なまとめ

- ポートVLANは、エンドデバイスが接続されるポートに1つのVLANを割り当てる設定です。

- タグVLANは、複数のVLANを通過させるためのポート設定で、VLANタグを使って通信します。

これでポートVLANとタグVLANの違いが明確になったと思います。その他の質問があればどうぞ!

まとめ

VLANの導入は、ネットワークのセグメント化を通じてトラフィック管理とセキュリティを大幅に向上させるための鍵です。

この記事で紹介した基本設定をマスターすることで、より効率的で安全なネットワーク環境を構築する第一歩を踏み出せます。

ネットワークのパフォーマンスやセキュリティに課題を感じている方は、ぜひVLANを活用してその利便性と効果を実感してみてください。

今後は、さらに高度な設定や応用テクニックについても取り上げていきますので、引き続きお楽しみに!

さらにVLANと合わせてサブネット設計にも詳しくなりたい方は以下の記事も参考にしてみてください。